Un informe realizado por Commtouch y PandaLabs durante el segundo trimestre del año detecta un incremento de los ordenadores zombie en todo el mundo.

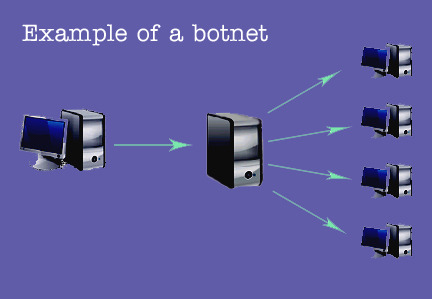

Los ordenadores zombies son máquinas infectadas por “bots” y controladas remotamente por el ciberdelincuente. ‘Bot es el diminutivo de la palabra robot. Son pequeños programas que son introducidos en los ordenadores con la intención de permitir al ciberdelincuente tomar el control remoto de los mismos. Las redes de bots o ‘Botnets’, son grupos de ordenadores infectados por bots unidos para actuar de manera conjunta. El ciberdelincuente da instrucciones a esos ordenadores para, por ejemplo, descargar una nueva amenaza en el equipo, mostrar publicidad al usuario, lanzar ataques de denegación de servicio o, sobre todo, el envío de spam.

El informe realizado por Commtouch y PandaLabs muestra que durante el segundo trimestre del año Turquía se ha convertido en el país con mayor número de ordenadores zombie del mundo, con un once por ciento del total, seguido de cerca por Brasil, con un 8,4 por ciento y Rusia con un 7,4 por ciento. Estados Unidos, que en el primer trimestre contaban con un cinco por ciento del total de zombies, ha caído hasta la novena plaza, representando sólo el 4,3 por ciento del total.

Este gran número de “zombies” continúa siendo el principal causante de la avalancha de spam vivida por usuarios y empresas; y es que entre abril y junio el 74 por ciento del correo recibido en los buzones de correo era spam.

Luis Corrons, director técnico de PandaLabs ha hecho referencia al estudio de Nucleus Research, una consultora independiente, que ha cifrado en 712 dólares el coste por cada empleado que tras recibir un e-mail lo eliminaba inmediatamente, sin ni siquiera abrirlo.